Укр

Рус

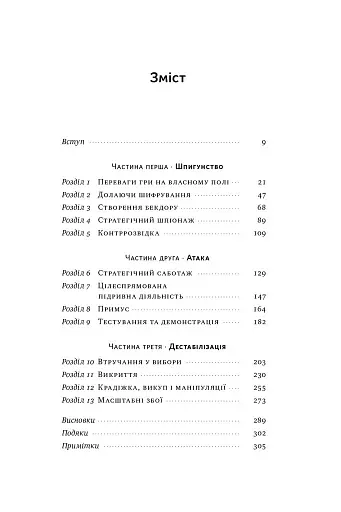

Хакери і держави. Кібервійни як нові реалії сучасної геополітики

Код товара: RE_1778379

Акция

До конца акции 289 дней

Характеристики

- Бренд

- Видавництво Кліо

- Страна-производитель

- Украина

- Язык

- Украинский

- Переплет

- Твердый

- Количество страниц

- 352шт

О товаре

Вирус StuxNet взломал компьютерные системы и удержал правительство Ирана от создания ядерной бомбы. Загадочная группировка, несмотря на мощную охрану, получила арсенал хакерских инструментов Агентства национальной безопасности США. Памятные блэкауты из-за взлома украинской электросети в 2015 и 2016 годах, принципы действия и распространения вируса NotPetya, который нанес столько вреда.

Все это стало возможным благодаря распространению оружия хакинга. Сегодня государства и частные компании ведут бои не только на земле, в море и в воздухе. Киберпространство, подобно судоходным путям в морях XVIII века, стало целой вселенной для жестоких конфликтов военных, наемников и флибустьеров из разных уголков мира.

Если вас интересуют история кибервойн и самые известные в мире хакеры, технологии стратегического шпионажа и контрразведки, механизмы шифрования, уязвимости систем безопасности и практические навыки противодействия киберугрозам, тогда эта книга — источник тех знаний, которые вы так долго искали.

Бен Бьюкенен — профессор Школы дипломатической службы Джорджтаунского университета, где специализируется на пересечении кибербезопасности, искусственного интеллекта и государственного управления. Сейчас работает в Белом доме.

Цитаты из книги:

На самом деле россияне не направляли свою подрывную операцию, которая быстро получила название NotPetya, против какой-то одной конкретной цели. В отличие от предыдущих кибератак, которые были направлены против одного объекта, одной компании или даже энергосети одного города, эта атака была неизбирательной и массовой. Российские хакеры наделили код атаки способностью создавать копии и распространяться. В этом смысле он был похож на Stuxnet, но, в отличие от него, не содержал механизмов верификации целей, которые бы ограничивали его мощность. Целью было нанести повсеместный ущерб. В отличие от WannaCry, чье распространение могло быть случайным, за NotPetya, несомненно, стояло намерение. Атака напоминала бортовой залп, который нанес ущерб всем, кто ведет бизнес в Украине, и всем, кто платит налоги Украинскому государству. Запущенный накануне праздника Дня Конституции, он не был похож ни на одну из ранее виденных кибератак.

Stuxnet — это разрушительный компьютерный червь, созданный хакерами-новаторами из разведки США и Израиля. Он должен был разогнать ядерные центрифуги Ирана до опасно высокой скорости. Однако вредоносный код вырвался за пределы ядерных объектов Ирана и распространился по всему миру. Невероятно, но его происхождение могло бы остаться незамеченным, если бы не сочетание компьютера в Иране, который постоянно перезагружался, небольшой антивирусной фирмы в Беларуси и, в конце концов, группы талантливых исследователей, работающих в крупных кибербезопасных компаниях. В результате операция имела неоднозначный успех для Соединенных Штатов и Израиля, но была благословением для тех, кто стремится понять, как организованы передовые кибероперации. На то, что эта атака быстро стала самым обсуждаемым хакерским нападением как среди исследователей кибербезопасности, так и среди ученых в области международных отношений, были веские причины.

Код Shamoon состоял из трех компонентов. Первый из них разместил свои копии в разных местах на компьютере и в сети Aramco. Он также сконфигурировал себя таким образом, чтобы в будущем запускаться каждый раз при загрузке компьютера. Это довольно распространенный метод достижения того, что эксперты по кибербезопасности называют персистентностью, то есть способностью оставаться в нужной системе, несмотря на действия пользователей, такие как перезагрузка машины или попытка удалить вредоносный код. Создав такой плацдарм, код Shamoon развернул два других компонента: один — для удаления файлов из системы, а второй — для предоставления злоумышленникам информации о ходе операции.

В течение года хакерская группировка Shadow Brokers публиковала документы, разоблачающие деятельность хакеров, которые, работая на американское правительство, проникают в сети по всему миру, чтобы замедлять, создавать препятствия и обезвреживать свои цели. Похищенные ими файлы продемонстрировали, что хакерские атаки были ключевым, хотя и в основном секретным инструментом американской политики на международной арене, который США тайно использовали как против врагов, так и против друзей. Shadow Brokers разместили в открытом доступе не только документы. Они выложили набор хакерских инструментов, которые накопило и ревностно охраняло Агентство национальной безопасности США, или АНБ. Эти инструменты были настолько мощными, что американские хакеры приравняли их использование к «рыбалке с динамитом». И вот вдруг этот «динамит» стал доступен абсолютно всем и бесплатно.

Характеристики

- Бренд

- Видавництво Кліо

- Страна-производитель

- Украина

- Язык

- Украинский

- Переплет

- Твердый

- Количество страниц

- 352шт

- Количество страниц

- 352

Информация о технических характеристиках, комплектации, составе, стране изготовления, внешнем виде товара и т.п. носит справочный характер и основывается на последних доступных сведениях от производителя. Для уточнения информации о товаре можно обратиться в колл-центр Продавца или Сайта.

У этого товара еще нет отзывов.

560 ₴

0 800 75 83 68

Бесплатно c любых номеров

0 44 355 83 68

Звонки согласно тарифам вашего оператора

Пн-Вс: 9:00-21:00